W lipcu nie odnotowano nowych kampanii w wykonaniu przestępców, ale powróciły lub nasiliły się znane już oszustwa. Eksperci z Zespołu Reagowania na Incydenty Bezpieczeństwa Komputerowego NASK (CSIRT NASK) zauważyli także zwiększenie liczby incydentów zgłaszanych przez jednostki samorządów lokalnych.

Może to oznaczać, że przestępcy wzięli sobie na cel samorządy lub, jak zauważa CSIRT NASK, te zaczęły bardziej skrupulatnie zgłaszać próby ataku.

Cyberataki na osoby prywatne

W ciągu ostatnich dni zespół CSIRT NASK zaobserwował powrót kampanii wyłudzającej środki przy użyciu szantażu. Schemat pozostaje bez zmian: przestępcy masowo wysyłają fałszywe wiadomości e-mail. W treści wiadomości ofiary są przekonywane o przejęciu kontroli nad ich urządzeniem.

Wiadomości te są wysyłane na losowe adresy mailowe osób, których dane kontaktowe zostały upublicznione w wyniku wycieku danych z różnych serwisów. Cyberprzestępcy uwiarygadniają swoją wiadomość, zamieszczając szczegółowe dane ofiar, takie jak hasła czy numery kontaktowe.

Przykładowy e-mail, którym przestępca próbuje zastraszyć ofiary:

Próby wyłudzenia „na Netflixa”

W ostatnim czasie zespół CSIRT NASK obserwuje także wzmożoną aktywność kampanii phishingowej podszywającej się pod oferującą filmy i seriale platformę Netflix. Celem kampanii jest wyłudzenie wrażliwych informacji od ofiar, w tym danych kart kredytowych i danych logowania.

Oszuści masowo wysyłają szkodliwe maile z linkiem prowadzącym do fałszywej strony Netfliksa, gdzie po podaniu danych logowania, użytkownik proszony jest o zaktualizowanie metody płatności. Przed podaniem wrażliwych danych radzimy sprawdzić domenę odwiedzanej strony.

Przykładowa wiadomość, w której oszuści podszywają się pod Netflix:

Wyłudzenia wykorzystujące wizerunek firmy Orlen

Zespół CSIRT NASK obserwuje kampanię phishingową, podszywającą się pod polski koncern paliwowo-energetyczny Orlen. Atakujący wysyłają do potencjalnych klientów wiadomości zachęcające do inwestycji finansowych, oferujących wyjątkowo szybkie i wysokie zyski. Autorzy mailingów podszywają się pod program dla akcjonariuszy indywidualnych i proponują fałszywe inwestycje w handel ropą i gazem.

Inwestycję mają uwiarygodnić specjalnie stworzone profile w mediach społecznościowych. Strony zachęcają do wprowadzenia danych, takich jak numer telefonu i adres e-mail przez potencjalną ofiarę. Z uzyskanych wiadomości wynika, że atak ma celu wyłudzenie środków finansowych i danych karty płatniczej przez rozmowę telefoniczną.

Fałszywa strona podszywająca się pod Orlen:

Fałszywe wiadomości dotyczące szokujących tematów

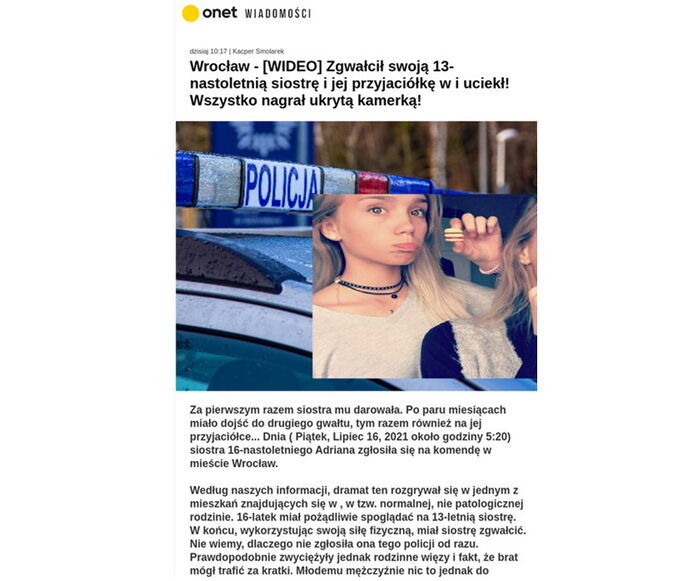

Zespół CSIRT NASK w ostatnim czasie obserwuje coraz większą aktywność znanego od dawna oszustwa, polegającego na podszywaniu się pod portal społecznościowy Facebook. Przestępcy znaleźli nowy sposób na uwiarygodnienie.

Na różnych grupach w serwisie społecznościowym umieszczają informacje o szokujących zdarzeniach, takich jak np. porwanie dziecka w centrum handlowym, gwałt ojca na córce lub molestowanie dzieci przez osobę publiczną. Po kliknięciu w link ofiara przenoszona jest na fałszywą stronę podszywającą się pod znany portal informacyjny, na którym możemy przeczytać artykuł opisujący daną sytuację.

Następnie jesteśmy proszeni o zalogowanie się do portalu Facebook w celu weryfikacji wieku, co pozwoli przeczytać artykuł do końca lub zobaczyć film ze zdarzenia. Po podaniu danych logowania następuje jednak przejęcie konta ofiary, a przestępcy wykorzystują je do dalszego rozsyłania fałszywych wiadomości, a także do wyłudzania środków finansowych, za pomocą metody "na BLIK-a". Zespół CSIRT NASK codziennie otrzymuje wiele zgłoszeń odnośnie tego oszustwa.

Spreparowany szokujący artykuł przygotowany przez oszustów:

Cyberataki na jednostki administracji samorządowej

Zwiększenie liczby internetowych ataków na jednostki samorządu terytorialnego to zdaniem ekspertów CSIRT NASK efekt postępującej cyfryzacji. Coraz więcej spraw urzędowych można załatwić online, a bazy danych lokalnych urzędów są łakomym kąskiem dla przestępców, bo system oraz świadomość pracowników nie zawsze są na najwyższym poziomie – chociaż zdecydowanie widać tu pozytywny trend.

CSIRT NASK zarejestrował od początku 2021 roku 233 przypadki incydentów bezpieczeństwa w sektorze administracji publicznej. W całym roku 2020 incydentów było o 55 więcej – 288.

Najczęstsze błędy samorządów

Gdzie samorządom brakuje odpowiedniej ochrony? Analitycy zwracają uwagę na brak rozdzielenia danych i usług różnego przeznaczenia.

Potencjalnie groźna jest sytuacja, kiedy dane wrażliwe lub poufne przechowywane są na tym samym serwerze, co dane „codziennego użytku”, do których dostęp mogą np. uzyskać osoby spoza urzędu w ramach usług online. Przez usługi zdalne włamanie na serwer jest ułatwione, a gdy przestępca już się tam znajdzie, może uzyskać dostęp do cenniejszych zasobów. Odpowiednie separowanie danych powinno być więc rutynowym zabezpieczeniem.

Czytaj też:

MON z ABW szkolą posłów po ataku hakerskim. „Szkolenia jak dla dzieci”

Drugim poważnym problemem jest aktualizowanie oprogramowania. Usługi bez najnowszych aktualizacji mogą mieć luki w zabezpieczeniach, co czyni je podatnymi na atak. Jednak ta reguła również nie jest zawsze przestrzegana.

Zdarza się też, że instytucje pracują na programach, dla których producent nie oferuje już wsparcia i nie będzie publikować aktualizacji. To poważny błąd. Takie oprogramowanie bezwzględnie należy wymienić na nowe.

Kolejny środek ostrożności, wymieniany przez fachowców jako podstawowy i, niestety, także zaniedbywany, to utrzymywanie aktualnych kopii zapasowych. W przypadku utraty danych można po prostu wgrać kopię i podjąć pracę niemal w tym samym miejscu, w którym została przerwana przez atak lub awarię.

Oszustwa i wyłudzenia okupów

Spośród incydentów zarejestrowanych przez CSIRT NASK w sektorze administracji publicznej w pierwszych sześciu miesiącach 2021 r. 36 proc. to próby oszustwa. Włamanie do systemu nie będzie potrzebne, jeśli uda się nakłonić kogoś, aby sam podał login i hasło.

Zasadniczo sprowadza się to do wymyślenia wysłanej e-mailem wiarygodnej historii, która skłoni odbiorcę wiadomości np. do otworzenia załącznika albo do otworzenia linku i podania danych w formularzu, do którego ten link prowadzi. Większość z tych wiadomości bazuje na emocjach, często na strachu, że jeśli jakiejś czynności nie wykonamy natychmiast, to coś stracimy lub poniesiemy jakieś inne konsekwencje.

Przestępcy wysyłają np. wiadomość od „dostawcy usług pocztowych” z informacją, że oczekiwana przesyłka nie dotrze do nas, jeśli nie wniesiemy dodatkowej opłaty. Inny przykład to e-mail od osoby podszywającej się pod pracownika bezpieczeństwa IT zawierający ostrzeżenie o rzekomym włamaniu i instrukcję postępowania (w załączniku) lub polecenie zalogowania się do jakiejś usługi zdalnie.

Czytaj też:

Oszuści znów podszywają się pod Netflix. Dostałeś takiego maila? Nie klikaj w link!

Cały czas popularnym trendem jest ransomware, czyli szyfrowanie danych na serwerach w celu wyłudzenia okupu. Przestępcy stosują także nową technikę: kopiują dokumenty ofiary i grożą ich upublicznieniem. To może skłonić ofiarę do zapłacenia okupu nawet wtedy, gdy posiada kopię zapasową dokumentów i nie musi odzyskiwać zaszyfrowanych danych.

Atakujący jednostki samorządowe mogą chcieć zarówno zaatakować systemy informatyczne, jak i samą osobę pracującą w urzędzie. Ułatwiają im to dane dotyczące pracowników jednostek samorządu terytorialnego, które są powszechnie dostępne w internecie.

Dalsze rozpowszechnianie artykułu tylko za zgodą wydawcy tygodnika Wprost.

Regulamin i warunki licencjonowania materiałów prasowych.