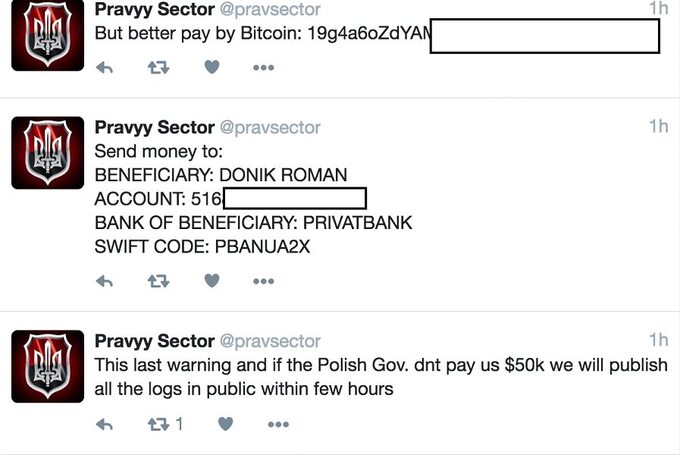

Podczas ataku wykradziono miliony danych osobowych, a pliki zawierające te informacje zostały opublikowane w siedmiu częściach o łącznym rozmiarze ponad 18 GB – w tym ponad 600 tysięcy unikalnych adresów e-mail. Konta na Twitterze, z jakich dokonano publikacji danych pochodzących z wycieku oraz danych do płatności okupu, jakiego hakerzy zażądali od polskiego Ministerstwa Obrony Narodowej, noszą nazwy: pravsector, opstrinity, evstoliyakalas2 oraz noskovfurs1994.

Harmonogram wydarzeń związanych z atakiem:

30.06.2016 – wybuch w serwerowni, zidentyfikowany jako samoczynne, niewłaściwe uruchomienie się systemu przeciwpożarowego

1.07.2016 – przygotowanie paczki danych przez atakującego - zawierających dane osobowe klientów firmy oraz osób które wypełniły formularz kontaktowy

6-7.7.2016 – atak na wewnętrzną sieć – serwery operatora

7.7.2016 – publikacja wykradzionych baz danych – pliki o nazwach m.in. logger.sql, nss_new.sql oraz publisher.sql

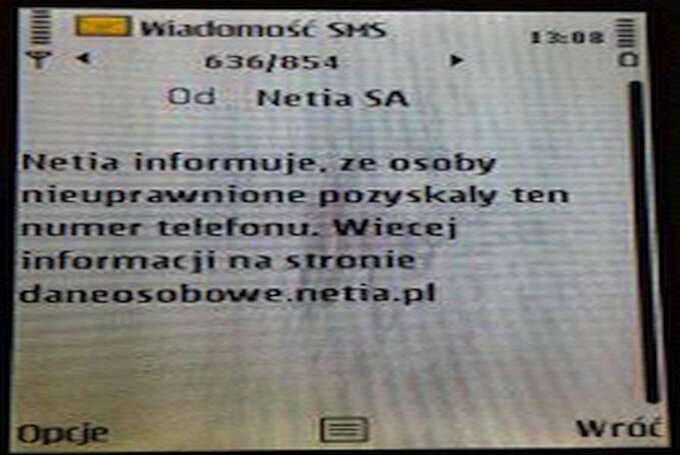

9.7.2016 – pierwsze osoby otrzymują powiadomienia SMS od Netii, że ich dane znalazły się w bazie danych, która wyciekła

14.7.2016 – konto Twitter pravsektor publikuje dane – zrzuty ekranu i inne informacje (których część została spreparowana) wskazujące na posiadanie przez hakerów danych z wewnętrznej sieci lub komputerów pracowników Ministerstwa Obrony Narodowej

14-20.7.2016 – trwają ataki phishingowe oraz próby wykorzystania i podszycia się pod klientów i osoby, których dane znalazły się w skradzionej bazie danych

Wśród wysłanych przez przestępców maili znajdują się próby kradzieży i wyłudzeń przy użyciu nazw handlowych i znaków towarowych: m.in. mBank, Netia, domeny internetowej *.pw.

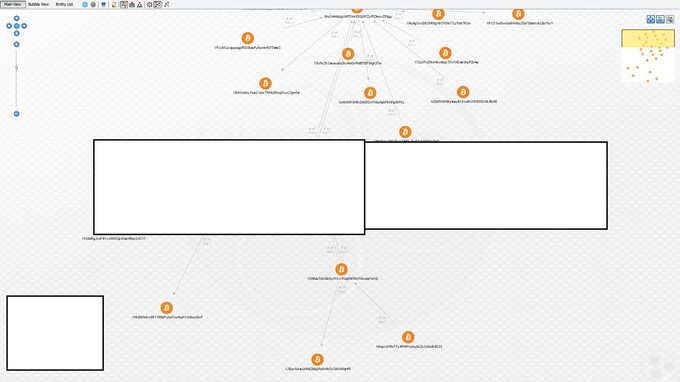

(7.7.2016 – nadal) – trwa analiza danych i informacji o węzłach oraz transakcji dokonanych przy użyciu adresów bitcoin podanych przez atakujących

W jednej z analiz jaką przygotowujemy w związku z atakiem na dużą firmę zajmującą się handlem cyfrowymi walutami hakerzy przygotowywali się do kradzieży środków od ponad 3 miesięcy. A cała operacja trwała około 14 tygodni.

Mamy nadzieję, że przy użyciu danych, jakie analizujemy po tym incydencie – w tym głównie związanych z adresami do płatności w walucie bitcoin – za bazę która jest sprzedawana w Internecie oraz adresów jakie podali atakujący – uda się wskazać sprawców i w jak największej części powstrzymać dalszą dystrybucję nielegalnie zdobytych danych osobowych. Z naszych informacji wynika, że już drugiego dnia po wycieku rozpoczęły się ataki phishingowe na osoby, których dane znalazły się w bazie.

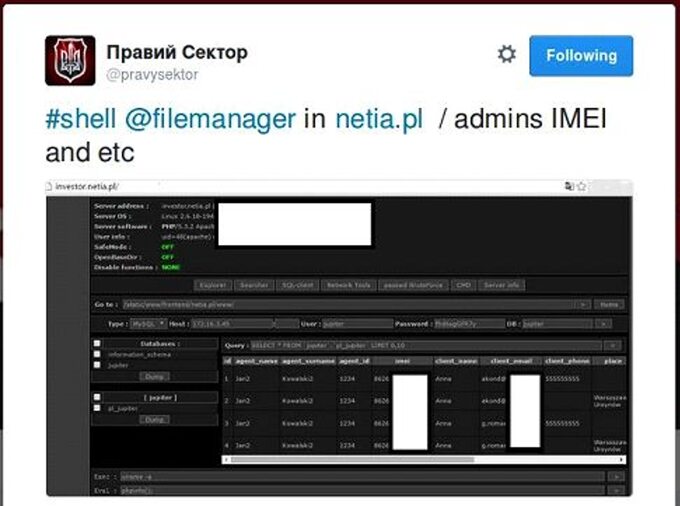

Na zdjęciu opublikowanym na Twitterze widać, że hakerom udało się zainstalować i wykorzystać swoje oprogramowanie webshell.

Wśród wykradzionych wrażliwych danych znajdują się m.in.: imiona, drugie imiona oraz nazwiska, numery PESEL, serie i numery dowodów osobistych, adresy zamieszkania (adresy korespondencyjne), numery rachunków bankowych, adresy e-mail, numery telefonów i adresy IP komputerów.

Netia po ataku wydała następujące oświadczenie:

„7 lipca 2016 roku około południa strona internetowa netia.pl została zaatakowana przez hakerów. Hasła i loginy dostępu do NetiaOnline są bezpieczne, dlatego nie ma konieczności żadnych działań ze strony klientów. Wszystkie serwisy obsługi klienta Netii działają prawidłowo. Eksperci analizują przebieg ataku. Podjęte aktywności pozwoliły zminimalizować skutki działań wymierzonych w firmę. We współpracy z wiodącymi na rynku specjalistami z zakresu cyberbezpieczeństwa niezwłocznie wzmocniliśmy ochronę naszych zasobów sieciowych.

Niemniej w wyniku ataku hakerzy dostali się do stron zawierających dane osób zgłaszających poprzez formularz chęć kontaktu ze strony Netii. Są to często fragmentaryczne wpisy, zawierające głównie numery telefonów kontaktowych. Dodatkowo włamujący się na stronę uzyskali dostęp do danych z formularza umów zawieranych drogą elektroniczną, poprzez stronę internetową Netii. Netia pragnie zachować najdalej idącą ostrożność, dlatego wszyscy klienci, których może dotyczyć potencjalny wyciek, zostaną powiadomieni. Dotyczy to niewielkiej części abonentów firmy. Sytuacja została ustabilizowana. Dane klientów oraz firm współpracujących są zabezpieczone przez ekspertów Netii, których wspomaga dodatkowy, wysoko wykwalifikowany, zewnętrzny zespół doradczy. O dalszych szczegółach będziemy informowali na bieżąco wraz z postępem naszej kontroli”.

Atakujący opublikowali na kontrolowanym przez nich lub osoby z nimi powiązane koncie pravsektor następujące dane:

Numer rachunku, nazwę banku oraz kod SWIFT konta bankowego należącego do osoby o nazwisku Roman Donik, czyli dziennikarza i blogera opisującego konflikt ukraińsko-rosyjski. (Co jest wyraźną próbą manipulacji ze strony atakujących i zrzucenia odpowiedzialności na osobę nie powiązaną ze sprawą).

Adres cyfrowej waluty bitcoin na który łącznie wpłynęło 193,7 jednostek Bitcoin o łącznej wartości ponad 500 tysięcy złotych.

Zła – ale bardzo ważna – wiadomość jest taka, że jeśli otrzymacie lub otrzymaliście Państwo SMS o treści: „Netia informuje, ze osoby nieuprawnione pozyskały ten numer telefonu. Więcej informacji na stronie daneosobowe.netia.pl”, oznacza to, że Państwa dane wpadły w niepowołane ręce. Jeśli taka wiadomość została Wam wysłana, to najprawdopodobniej w najbliższych tygodniach i miesiącach, a niestety nawet latach, możecie być zagrożeni:

- kradzieżą tożsamości

- próbą otwarcia rachunku bankowego na Wasze dane

- próbą wynajęcia samochodu

- próbą wyłudzenia pieniędzy lub informacji

- obciążeni kredytem lub pożyczką której nie zaciągaliście

- próbą zawarcia umów, kontraktów lub uwiarygodnienia propozycji, transakcji albo innego rodzaju aktów prawnych przy użyciu tych danych i informacji

Jeżeli nie otrzymaliście Państwo takiej informacji w formie SMS, ale byliście lub jesteście klientami Netii – to mimo wszystko istnieje ryzyko, że Wasze dane również znalazły się w bazie która została ukradziona.

Reakcja Netii

Firmie Netia należy oddać to, że po ataku podjęła bardzo zdecydowane i skuteczne działania. Od momentu gdy w Internecie pojawiły się pierwsze informacje o włamaniu do wyłączenia serwerów przez administrację minęło maksymalnie kilkadziesiąt minut. To bardzo dobry wynik i świadczy o profesjonalnym podejściu do zaistniałej sytuacji przez administratorów ale też o bardzo szybkim i skutecznym procesie podejmowania decyzji po tej „awarii”.

Jak informuje na swoich stronach operator:

„Netia zabezpieczyła logi systemu oraz pozostałe informacje mogące pozwolić na ustalenie przebiegu ataku oraz podmiotów odpowiedzialnych. Odtworzyła także działanie systemu i zweryfikowała jego zabezpieczenia”.

Wyniki śledztwa Coinfirm – analiza opublikowanych danych, pełen raport oraz wyniki monitorowania transakcji i adresów cyfrowej waluty Bitcoin użytych przez włamywaczy i/lub osoby z nimi powiązane zostaną przesłane przedstawicielom firmy Netia i będą opublikowane jedynie w ocenzurowanej formie.

Autorzy: zespół Coinfirm.io