BalaBit przedstawia wyniki badania menedżerów IT dotyczące procesów bezpieczeństwa IT, a w szczególności jak praktycy przetwarzają i wykorzystują na co dzień informacje otrzymane z alertów bezpieczeństwa.

Organizacje mają średnio tylko siedem minut na ustalenie, czy są pod atakiem cybernetycznym, czy też nie. To wynik badania przeprowadzonego przez firmę BalaBit, światowego lidera monitoringu aktywności uprzywilejowanej i zarządzania logami. Przepytano praktyków IT o ich procesy bezpieczeństwa, a dokładniej, w jaki sposób są w stanie przetworzyć i wykorzystać cenne informacje z alertów zabezpieczeń otrzymywanych codziennie.

Miliony rejestrów do przejrzenia

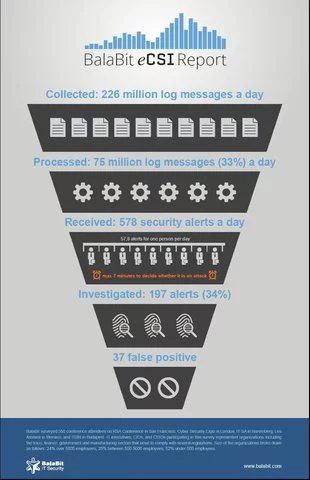

Obecnie wiele organizacji gromadzi logi (rejestry zdarzeń), które zawierają informacje o licznych wydarzeniach dot. bezpieczeństwa - zbierane są z systemów operacyjnych, aplikacji oraz działań innych użytkowników. Według badania, dziennie gromadzone jest średnio 226 mln logów. Dla organizacji, która stara się przejrzeć je wszystkie i określić, prawdziwe i fałszywe alarmy, to może być zadanie tak trudne, jak znalezienie przysłowiowej igły w stogu siana. Alerty mogą pochodzić z IDS, DLP, SIEM i innych systemów monitorowania użytkownika - są generowane w celu zapobiegania potencjalnie szkodliwym działaniom dla środowiska informatycznego organizacji.

Przedsiębiorstwa gromadzą rejestry zdarzeń na wypadek śledztwa w przypadku naruszenia danych. Oczywiście, przetwarzanie i analizowanie takiej ilości logów wymagałoby ogromnych zasobów i byłoby bardzo kosztowne, a więc firmy muszą mieć wdrożone procedury. Pomagają one w określeniu, które komunikaty są ważne, a które nie są.

Dylemat czy mniej to lepiej?

Firmy są w stanie przetworzyć tylko jedną trzecią swoich wszystkich komunikatów z rejestrów, zgodnie z wynikami badania BalaBit. Dlatego organizacje muszą zdecydować, gdzie skupią swoje wysiłki. Z jednej strony powinny skoncentrować się na dopracowaniu systemu ostrzegania i ciągłej aktualizacji reguł i wzorów. Oznacza to, że będzie mniej alertów, ale większy udział tych istotnych, co w rezultacie będzie łatwiejsze do zbadania.

Z drugiej strony, jeśli analiza alertów jest zbyt nastawiona na zmniejszanie liczby fałszywie pozytywnych wyników to bardziej prawdopodobne jest, że poziom fałszywych negatywnych będzie wyższy. Bardzo ważne jest, aby znaleźć równowagę, a nie tylko ślepo optymalizować rezultaty analizy.

,,Dobrą wiadomością jest to, że oba podejścia mogą działać. Ważne jest, żeby ten proces był dobrze wyważony i organizacja miała odpowiednio ustawione priorytety alertów bezpieczeństwa." - komentuje Márton Illés, Product Evangelist, BalaBit.

Co trzeba zrobić w 7 minut?

Wyniki badania podkreślają, że przeciętnie 10-osobowy zespół bezpieczeństwa IT ma do zbadania dziennie średnio 578 alertów bezpieczeństwa. Oznacza to, że teoretycznie (jeśli nikt nie jest na urlopie i wszyscy zajmują się badaniem alertów) jedna osoba otrzymałaby 57,8 alertów dziennie, czyli 7 alertów bezpieczeństwa na godzinę. Z tych kalkulacji wynika, że (zakładając kilkuminutową przerwę) każda osoba ma średnio maksymalnie 7 minut na jeden alert bezpieczeństwa. W tym czasie musi zdecydować, czy jest to oznaka ataku (na przykład wyrafinowany atak APT) i wymaga dalszych badań, czy też nie.

Automatyzacja priorytetów - gdzie maszyny wykonują większość prac, wybierając nietypowe działania oparte na zdefiniowanych regułach i algorytmach analizy danych biznesowych pozwalających na samodzielne uczenie - pozwoli ludziom skupić wysiłki na zadaniach, które wymagają ich inteligencji, i tym samym podnieść ogólną wydajność.

Fałszywe alarmy

Badanie wykazało również, że przeciętnie ponad 18% alertów organizacji jest fałszywych. Choć żadna firma nie chce tracić czasu i zasobów w pogoni za fałszywymi alarmami, jest to stosunkowo niewielki odsetek i sugeruje, że organizacje znajdują równowagę w zarządzaniu swoimi alertami.

,,Oznacza to, że w sumie lepiej stracić trochę czasu na badanie fałszywych alarmów niż ignorować podejrzaną aktywność użytkownika. Kluczem do sukcesu jest szeregowanie każdej niezwykłej aktywności, w oparciu o potencjalne zagrożenie, jakie stanowi dla sieci IT przedsiębiorstwa. Dodanie kontekstowej informacji do rejestrów zdarzeń i analiza danych z wykorzystaniem algorytmów zapewnia krytyczne dowody niezbędne, aby pomóc priorytetowaniu działań oraz identyfikacji prawdziwych alarmów." - dodaje Márton Illés, BalaBit.

###

Informacje o ankiecie

W badaniu wzięło udział ponad 550 europejskich i amerykańskich menedżerów i praktyków bezpieczeństwa IT m.in. z Wielkiej Brytanii, Francji, Niemiec i Węgier czy USA. Reprezentowali oni przedsiębiorstwa z branży telekomunikacyjnej, finansowej, administracji państwowej i przemysłu wytwórczego, które muszą spełniać wiele przepisów związanych z bezpieczeństwem IT. Wielkość organizacji prezentowała się następująco: 24% respondentów pracuje w firmach zatrudniających ponad 5000 pracowników, 25% pomiędzy 500-5000 pracowników, 52% do 500 pracowników.

dostarczył infoWire.pl